Dipl. Ing. Philipp Rosenberger ist Lehrender im Masterstudiengang Technisches Management an der FH Campus Wien. Zusammen mit seinen Studenten hat er sich der Frage gewidmet, inwieweit CSPs auf Zertifizierungen wert legen und ob die Prüfinhalte der verbreiteten Zertifizierungen wirklich helfen, die Risiken und Befürchtungen der Kunden zu minimieren. Als Ergebnis dieser Frage ist ein spannender Artikel entstanden, der diese Frage untersucht und klar beantwortet.

Zum Gastautor: Philipp Rosenberger ist seit 2016 Dozent an der FH Campus Wien im Master Technisches Management. Dort hält er unter anderem Vorlesungen zu den Themen IT Projektmanagement, Software System Design, IT Controlling und Cloud Computing Technologies. Sein Wissen erweiterte er vor allem durch seine Arbeiten als Project Manager und Consultant in verschiedenen Unternehmen.

Zum Gastautor: Philipp Rosenberger ist seit 2016 Dozent an der FH Campus Wien im Master Technisches Management. Dort hält er unter anderem Vorlesungen zu den Themen IT Projektmanagement, Software System Design, IT Controlling und Cloud Computing Technologies. Sein Wissen erweiterte er vor allem durch seine Arbeiten als Project Manager und Consultant in verschiedenen Unternehmen.

Zusammenfassung

Das Angebot von Cloud-Service-Anbietern bzw. Cloud-Service-Providern (kurz CSP) unterliegt einem kontinuierlichen Wachstum (Steinmetz 2011). Viele Unternehmen nutzen bereits Cloud-Services bzw. evaluieren deren Nutzung. Vor allem Themen wie Informationssicherheit, Datenschutz und rechtliche Aspekte verursachen aber eine große Unsicherheit und Skepsis, die Unternehmen von der Nutzung abhalten können. Um das Vertrauen in Produkte und Dienstleistungen zu stärken, haben sich in fast allen technischen Bereichen Zertifizierungen und die Einhaltung von Standards und Normen bewährt. Dieser Artikel beantwortet die Frage, inwieweit sich bestehende IT-Standards und Zertifizierungen eignen, um Risikobedenken potentieller Unternehmen als Nutzer von Cloud Services zu minimieren.

Lesen Sie weiter auf cloudmagazin.com

Definition und Abgrenzung von Cloud Services

Das National Institute of Standards and Technology (NIST) beschreibt Cloud Computing und die damit verbundenen Services folgendermaßen:

„Cloud computing is a model for enabling ubiquitous, convenient, on-demand network access to a shared pool of configurable computing resources (e.g., networks, servers, storage, applications, and services) that can be rapidly provisioned and released with minimal management effort or service provider interaction.” (NIST 2011)

NIST bietet darüber hinaus eine weiterführende Beschreibung der Services durch fünf wesentliche Charakteristiken, drei Servicemodelle und vier Liefermodelle, wie Abbildung 1 verdeutlicht:

Abb.1: Visuelle Darstellung der NIST Definition (Quelle: COA 2016)

Die Risiken

Sämtliche Services und Produkte, die dieser Definition entsprechen liegen im Fokus der weiteren Betrachtung. Bei der Analyse der prägendsten Kundenbefürchtungen und Risiken empfiehlt es sich, diese in vier Kategorien einzuteilen, um Zertifizierungen einfacher zuordnen zu können.

1. Wirtschaftliche Risiken

- Insolvenz eines CSP: Im Fall einer Insolvenz des CSP ist unklar, ob, wie und durch wen die Services weiter betrieben werden und was mit den eventuell auch sensiblen Daten des auslagernden Unternehmens passiert. (Vossen et al. 2012)

- Beendigung des Cloud-Dienstes: Wettbewerbsdruck, mangelnde finanzielle Ressourcen oder eine unpassende Strategie können Cloud-Service-Providern leicht und gegebenenfalls auch sehr kurzfristig zur Beendigung oder Einschränkung ihres Cloud-Service-Angebots drängen. Dies kann aus Kundensicht zu einem Verlust der Servicequalität oder gar zur Beendigung der Servicebereitstellung führen. (ENISA 2009)

- Reputationsverlust aufgrund von Aktivitäten anderer Nutzer: Da die Ressourcen auch mit anderen Kunden geteilt werden, kann bei bösartigen Aktivitäten eines Nutzers auch die Reputation anderer Kunden in Mitleidenschaft gezogen werden. (ENISA 2009)

2. Rechtliche Risiken

- Datenschutzrisiken: Die Datenverarbeitung in der Cloud ist für den Kunden nicht nachvollziehbar, er bleibt aber für die Verarbeitung „seiner“ personenbezogenen Daten verantwortlich. (ENISA 2009)

- Lizenzrisiken: Klassische Lizenzmodelle sind für die Cloud oft ungeeignet. Der Umgang mit geistigem Eigentum ist komplex und nur sehr schwierig mit dem CSP vertraglich zu vereinbaren (ENISA 2009)

3. Technische Risiken

Die technischen Risiken können in Cloud-spezifische und allgemeine technische Risiken unterteilt werden. Die Cloud-spezifischen Risiken ergeben sich vor allem aufgrund der verteilten Infrastruktur und der durch mehrere Kunden gemeinsam genutzten Ressourcen. Allgemeine technische Risiken ergeben sich durch den Zugriff über Internet und die Gefahren, die sich dadurch ergeben, weil Cloud-Computing-Systeme genauso wie klassische IT-Systeme auch aus diverser Hardware und Software bestehen, die beispielsweise für Fehlfunktionen, Angriffe, Ausfälle oder Bedienungsfehler anfällig sind. (Vossen et al. 2012)

- Diebstahl von Benutzerkonten: Ein einfache Nutzung von Cloud-Diensten und damit ein rasches Login erleichtern missbräuchlichen Zugriff potentieller Angreifer. (Höllwarth 2014)

- Netzwerkprobleme: Eine Studie von IDG Connect aus 2015 beschreibt, dass 25 aller IT-Entscheidungsträger Probleme bei Netzwerkperformances befürchten (IDC 2015)

4. Organisatorische Risiken

- Know-how-Verlust: Durch die Auslagerung von Services geht Know-how im auslagernden Unternehmen verloren, das im Fall eines Rückstiegs nur mehr schwer aufzubauen ist. (KPMG 2016)

- Lock-In Effekte: Aufgrund des geringen Angebots an Tools, Verfahren, Methoden, Standarddatenformaten oder Service-Schnittstellen, welche die Portabilität von Daten und Services sicherstellen, ist eine Migration von Daten und Services zu einem anderen Provider oder zu einer Inhouse-Lösung sehr schwierig. Dies führt zu einer hohen Abhängigkeit vom CSP und zu großen Problemen im Fall einer Insolvenz oder der Übernahme des Providers. (ENISA 2009) Dieses Risiko manifestiert sich deutlich in einer Studie zu IT-Trends von Capgemini aus 2016. (CAPGEMINI 2016)

Zusammenfassung der bedeutendsten Risiken und Befürchtungen

Eine Analyse der drei Cloud-Service Studien

- IDG Connect – Studie „The Rise of Hybrid IT“ (IDC 2015)

- Capgemini – IT-Trends Studie 2016 (CAPGEMINI 2016)

- BITKOM Studie – Cloud-Monitor (KPMG 2016)

lässt folgende Gemeinsamkeiten erkennen:

Das Top-Risiko der Befragten ist das Thema Sicherheit und Informationssicherheit. Danach folgen Bedenken zu regulatorischer Sicherheit und Datenschutz, sowie Datenverlust. IT-Know-how-Verlust liegt in der Studie der BITKOM sehr weit vorne, wird aber in keiner anderen Studie genannt.

Verwendete Zertifizierungen

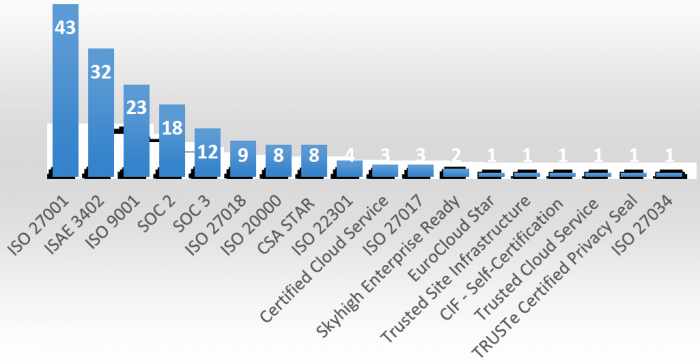

Eine Marktanalyse von 71 Cloud Service Providern aus USA und Europa ergibt folgendes Bild zu verwendeten Zertifizierungen (Kovac 2016): In Summe wurden 18 verschiedene Zertifizierungen angeführt, von denen acht als Cloud-spezifisch einzustufen sind. Deutlich an der Spitze liegt ISO/IEC 27001. Mit 43 Nennungen ist sie in rund 60 Prozent der Unternehmen im Einsatz. An zweiter Position findet sich ISAE 3402, die mit 32 Nennungen immer noch bei rund 45 Prozent der Unternehmen verwendet wird. Am dritten Platz liegt ISO 9001 mit 23 Nennungen, was einem Anteil von rund 32 Prozent entspricht. Diese drei Spitzenreiter sind sehr allgemeine und sehr etablierte Zertifizierungen.

Abb.2: Verteilung genutzter Zertifizierungen (Quelle: KOVAC 2016)

Bei den Cloud-spezifischen Zertifizierungen sieht das Ranking an den ersten drei Rängen folgendermaßen aus:

- ISO/IEC 27018 (9 Nennungen, in rund 13 Prozent der Unternehmen)

- CSA Star (8 Nennungen, in rund 11 Prozent der Unternehmen)

- Certified Cloud Service (TÜV) und ISO 27017 (jeweils 3 Nennungen, in rund 4 Prozent der Unternehmen)

Als nächsten Schritt betrachten wir die Inhalte der beiden häufigsten Zertifizierungen ISO 27001 und ISAE 3402 und danach die Inhalte der gebräuchlichsten Cloud-spezifischen Zertifizierung ISO/IEC 27018:

ISO 27001:

ISO/IEC 27001 mit dem vollständigen Titel “Information technology – Security techniques – Information security management systems – Requirements” ist in die 27000-er-Reihe der ISO-Standards, die sich ausgiebig mit dem Thema Informationssicherheitsmanagement beschäftigt, eingebettet und eng mit ISO/IEC 27002 („Information technology – Security techniques – Code of practice for information security controls“) verknüpft. Zertifizierungen sind aber nur nach ISO/IEC 27001 bzw. bei bestehender Basis-Zertifizierung nach ISO/IEC 27001 auch gemäß einiger zusätzlicher Standards (wie z.B.: ISO/IEC 27018, ein Standard für Datenschutz in der Cloud) möglich (CIS 2016).

ISO/IEC 27001 beschreibt die Anforderungen für die Einrichtung, Implementierung, Instandhaltung und kontinuierliche Verbesserung eines Informationssicherheitsmanagementsystems (ISMS). Es werden auch Anforderungen für die Bewertung und Behandlung von Informationssicherheitsrisiken beschrieben. Die Anforderungen sind allgemein formuliert und sollen auf alle Organisationen unterschiedlichster Art und Größe anwendbar sein. (ISO 2013)

Detailliertere Maßnahmenkataloge und Best-Practice-Ansätze finden sich beispielsweise in ISO/IEC 27002. ISO/IEC 27001 enthält einen Anhang, der die Maßnahmen („Controls“) aus ISO/IEC 27002 auflistet und deren Umsetzung empfiehlt.

Für die Zertifizierung gemäß ISO/IEC 27001 ist nicht zwanghaft die Umsetzung aller Maßnahmen aus ISO/IEC 27002 erforderlich. Die geprüfte Organisation kann selber entscheiden, welche Maßnahmen sie implementiert und welche Risiken akzeptiert werden. Eine ISO/IEC 27001-Zertifizierung bescheinigt somit nicht, dass alle umgesetzten Maßnahmen immer angemessen und korrekt sind, sondern dass der Prozess für das Risikomanagement, die Auswahl und die Akzeptanz von Risiken ordnungsgemäß aufgesetzt ist. (ENISA 2014)

CSPs kümmern sich um das Kapazitätsmanagement zur Vermeidung von Überlastungen. (Quelle: iStock/Melpomenem)

Abdeckung der Kundenbefürchtungen und Risiken:

Maßnahmen zur Reduktion wirtschaftlicher Risiken finden sich aufgrund der Thematik in diesem Standard nicht. Rechtliche und regulatorische Risiken können aufgrund der variablen Rechtslage in den unterschiedlichen Ländern und der internationalen Gültigkeit dieses Standards nicht im Detail behandelt werden. Auch mit organisatorischen Risiken beschäftigt sich ISO/IEC 27001 nicht direkt.

Aufgrund der Ausrichtung dieses Standards, der sich mit Informationssicherheitsmanagement beschäftigt, werden vor allem Risiken aus dem technischen Bereich behandelt. Für einen Großteil technischer Risiken finden sich Maßnahmen, die zur Risikoreduktion geeignet sind. Beispielsweise, Funktionstrennung zum Schutz vor bösartigen Insidern, Maßnahmen zum Schutz vor Malware oder Kapazitätsmanagement zur Vermeidung von Überlastungen.

Cloud-spezifische Architektur bzw. Technologie wird dabei allerdings nicht berücksichtigt.

ISAE3402:

ISAE 3402 steht für International Standard on Assurance Engagements (ISAE) No. 3402, Assurance Report on Controls at a Service Organization und wurde vom International Auditing and Assurance Standards Board (IAASB) herausgegeben, welches Teil der International Federation of Accountants (IFAC) ist (ISA 2016). Es handelt es sich um einen international anerkannten Standard für die Prüfung von Dienstleistungsunternehmen, der auf die Prüfung des für die Finanzberichterstattung relevanten internen Kontrollsystems (IKS), also die Verlässlichkeit der Finanzberichterstattung, von Dienstleistungen abzielt (Lissen 2014). Bei ISAE 3402 handelt es sich eigentlich um keine Zertifizierung in dem Sinn, man spricht von einer Testierung, bei der ein entsprechender Bericht erstellt wird.

Der Standard beschreibt vor allem die Vorgehensweise im Zuge der Prüfung (z.B. Prüfungsziel, Stichprobenprüfung, Berichterstellung, Dokumentation), aber keine konkreten Maßnahmen bzw. Kontrollen, die für eine erfolgreiche Testierung einzuhalten sind.

Geprüft werden folgende Aspekte:

- Übereinstimmung der Beschreibung der Kontrolle mit der erfolgten Kontrolldurchführung

- Eignung der Kontrolle zur faktischen Abdeckung des genannten Risikos (effektives Design)

- Wirksamkeit der Kontrollen

(IFAC 2011)

Der Prüfungsumfang kann bei ISAE 3402 aber um die Einhaltung weiterer Leitfäden oder Standards (z.B. ISO/IEC 27001, COBIT) erweitert werden.

Abdeckung der Kundenbefürchtungen und Risiken:

ISAE 3402 beschäftigt sich von allen betrachteten Zertifizierungsstandards noch am ehesten mit wirtschaftlichen Themen, da der Schwerpunkt vorwiegend in der Korrektheit der Finanzberichterstattung liegt.

Datenschutzrechtliche, organisatorische und technische Risiken werden kaum abgedeckt.

Aufgrund der Ausweitungsmöglichkeit des Prüfungsumfangs um weitere Leitfäden oder Standards können aber bei einer ISAE 3402 Testierung auch zusätzliche Themen behandelt werden. Wichtig für eine Beurteilung dieser Testierung ist deshalb die Betrachtung des definierten Prüfungsumfangs (Scope).

ISO/IEC 27018:

ISO/IEC 27018 mit dem Titel „Information technology – Security techniques – Code of practice for protection of personally identifiable information (PII) in public clouds acting as PII processors“ beschäftigt sich mit dem Thema Datenschutz in Public-Cloud-Umgebungen. Eine Zertifizierung dieses Standards ist nur bei bereits bestehender Zertifizierung gemäß ISO/IEC 27001 als Ergänzung zu dieser möglich.

Der Standard betrifft Cloud-Service-Provider, die personenbezogene Daten ihrer Kunden verarbeiten.

Abdeckung der Kundenbefürchtungen und Risiken:

Aufgrund des Schwerpunkts von ISO/IEC 27018 bewegen sich die Maßnahmen vor allem im rechtlichen Bereich und hier nur im Bereich der Datenschutzrisiken. Zu diesem Themengebiet werden eine Vielzahl an Maßnahmen genannt, z.B.:

- Verankerung des Datenschutzes in der Informationssicherheits-Politik

- Definierte Verantwortlichkeiten für Datenschutz

- Schulungen und Awareness-Maßnahmen für Mitarbeiter

Durch den Fokus dieses Standards werden die Risiken jedoch sehr detailliert und konkret behandelt und damit Kundenbefürchtungen in datenschutzrechtlicher Sicht besonders wirksam mitigiert (ISI 2014).

Zusammenfassung aus der Betrachtung der anderen in Abb.2 aufgezählten Zertifizierungen

Der Trend der soeben erläuterten Zertifizierungen ISO 27001, ISAE 3402 und ISO/IEC 27018 setzt sich bei den übrigen Zertifizierungen fort. Allgemeine IT-technische Zertifizierungen behandeln Cloud-spezifische Risiken nur sehr oberflächlich . Spezialisierte Cloud-spezifische Zertifizierungen gehen sehr konkret auf Risiken ein. Dies betrifft, wie erwähnt, den Datenschutz aber auch technische Risiken, die beispielsweise in der Zertifizierung CSA STAR besonders detailliert betrachtet werden. (KOVAC 2016)

Resümee

Können CSPs die Risikowahrnehmung reduzieren? (Bild: iStock/koo_mikko)

Das Resümee dieser Arbeit entwickelt sich aus einem Vergleich der Gebräuchlichkeit von Zertifizierungen mit ihrer Wirksamkeit.

Man erkennt, dass die besonders häufig von CSPs angegebenen Zertifizierungen sehr allgemeiner Natur sind und daher eine eher geringe Wirksamkeit zur Mitigierung von Kundenbefürchtungen ausweisen.

Es gibt zwar sehr konkrete und damit besonders wirksame Cloud-spezifische Zertifizierungen, doch diese sind nicht besonders verbreitet und noch recht jung.

Ausblick

Cloud Services sind ein noch relativ junges und innovatives Produkt und stehen wohl im Moment an der Schwelle zu einer zukünftig weiten Verbreitung. Die Rahmenbedingungen dafür sind geschaffen. Es existieren sehr konkrete und auf Kundenbefürchtungen wirkende Zertifizierungen. Diese sind aber im Moment noch nicht weit verbreitet.

Dies kann einerseits daran liegen, dass Cloud Service Providern noch der Überblick über mögliche Zertifizierungen fehlt, das Angebot spezifischer Zertifizierungen noch zu groß ist und man deshalb auf eine Bereinigung des Angebots wartet oder vielleicht aufgrund der Tatsache, dass den Zertifizierungs- und Rezertifizierungsprozessen dieser jungen Zertifizierungen noch nicht genug Vertrauen geschenkt wird.

Es kann sein, dass sich das Angebot spezifischer Cloud-Service-Zertifizierungen in den kommenden Jahren konsolidieren wird und sich damit sowohl für Kunden, als auch für Service Provider wertvoller und übersichtlicher gestalten wird.

Literatur

CAPGEMINI 2016 –Capgemini: Studie IT-Trends 2016, Digitalisierung ohne Innovation?, 2016. https://www.de.capgemini.com/sites/default/files/resource/pdf/capgemini-it-trends-studie-2016_0.pdf (25.01.2017)

CIS 2016 – Certification & Information Security Services GmbH: ISO-Zertifizierungen für die Public Cloud, Die international anerkannten Cloud-Standards ISO 27018 für Datenschutz. http://at.cis-cert.com/System-Zertifizierung/Cloud-Computing/ISO-27018-und-ISO-20000-9.aspx (25.01.2017)

COA 2016 – Coalfire: Spotlight on Cloud Computing, An Overview http://www.coalfire.com/Resources/Spotlight-Compliance (04.01.2017)

ENISA 2009 – European Union Agency for Network and Information Security: Cloud Computing, Risk Assessment, 2009. https://www.enisa.europa.eu/publications/cloud-computing-risk-assessment (25.01.2017)

ENISA 2014 – European Union Agency for Network and Information Security: Certification in the EU Cloud Strategy, 2014. https://resilience.enisa.europa.eu/cloud-computing-certification/certification-in-the-eu-cloud-strategy/at_download/fullReport (01.07.2016)

Höllwarth 2014 – Höllwarth Tobias (2014): Cloud Migration, Der Weg in die Cloud; 3. Auflage: Heidelberg-München-Landsberg-Frechen-Hamburg: mitp.

IDC 2015 – IDG Connect: Infographic, The Rise of Hybrid IT, Key findings from an IDG Connect survey of 625 Enterprise IT decision-makers across Europe, 2015. http://www.interxion.com/globalassets/documents/infographics/idg-connect/.com/INF_HYBRIDIDGBLUE_en_1214.pdf (18.06.2016)

IFAC 2011 – International Federation of Accountants: International Standard on Assurance Engagements (ISAE) 3402, Assurance Reports on Controls at a Service Organization, 2011. http://www.ifac.org/system/files/ downloads/b014-2010-iaasb-handbook-isae-3402.pdf (15.08.2016)

ISA 2016 – ISAE3402.com: ISAE 3402 Overview. http://isae3402.com/ISAE3402_overview.html (25.01.2017)

ISI 2014 – International Organization for Standardization/International Electrotechnical Commission: ISO/IEC 27018:2014(E), Information technology – Security techniques – Code of practice for protection of personally identifiable information (PII) in public clouds acting as PII processors, 1. Auflage, (2014)

ISO 2013 – International Organization for Standardization/International Electrotechnical Commission: ISO/IEC 27001:2013(E), Information technology – Security techniques – Information security management systems – Requirements, 2. Auflage, (2013)

KPMG 2016 – KPMG, bitkom research: Cloud Monitor 2016, Cloud-Computing in Deutschland – Status quo und Perspektiven, 2016. http://www.bitkom-research.de/CM2016 (18.06.2016)

Kovac 2016 – Sara Kovac (2016): Optimierung des Risikomanagements von Cloud Services. Wien: FH Campus Wien

Lissen 2014 – Lissen Nina/Brünger, Christian/Damhorst, Stephan (2014): IT-Services in der Cloud und ISAE 3402, Ein praxisorientierter Leitfaden für eine erfolgreiche Auditierung. Springer Gabler, Berlin Heidelberg: Springer Gabler Verlag

NIST 2011 – National Institute of Standards and Technology U.S. Department of Commerce http://nvlpubs.nist.gov/nistpubs/Legacy/SP/nistspecialpublication800-145.pdf (23.01.2017)

Steinmetz 2011 – Wachstumsmarkt Cloud – SAP Aktionärsmagazin Ausgabe Q4/2011 http://www.sap-investor.com/2011/quartal-4/sap-der-externe-blick/wachstumsmarkt-cloud.html (23.01.2017)

Vossen et al. 2012 – Vossen Gottfried/Haselmann Till/Hoeren Thomas (2011): Cloud-Computing für Unternehmen, Technische, wirtschaftliche, rechtliche und organisatorische Aspekte; 1. Auflage. Heidelberg: dpunkt.

Quelle Titelbild: iStock/FotoMaximum